Une signature DKIM va augmenter les chances pour que vos emails ne soit pas considérés comme SPAM.

sudo apt-get update && sudo apt upgrade

sudo apt-get install opendkim opendkim-tools

sudo rm /etc/opendkim.conf

sudo nano /etc/opendkim.conf

Coller à l’intérieur la configuration suivante:

AutoRestart Yes

AutoRestartRate 10/1h

UMask 002

Syslog yes

SyslogSuccess Yes

LogWhy Yes

Canonicalization relaxed/simple

ExternalIgnoreList refile:/etc/opendkim/TrustedHosts

InternalHosts refile:/etc/opendkim/TrustedHosts

KeyTable refile:/etc/opendkim/KeyTable

SigningTable refile:/etc/opendkim/SigningTable

Mode sv

PidFile /var/run/opendkim/opendkim.pid

SignatureAlgorithm rsa-sha256

UserID opendkim:opendkim

Socket inet:12301@localhostsudo nano /etc/init.d/firewallAjoutez le bloc DKIM:

# Autoriser DKIM

iptables -t filter -A INPUT -p tcp --dport 12301 -j ACCEPT

iptables -t filter -A OUTPUT -p tcp --dport 12301 -j ACCEPTEt on le redémarre:

sudo /etc/init.d/firewall stop

sudo /etc/init.d/firewall startEnsuite on ajoute le SOCKET d’opendkim:

sudo nano /etc/default/opendkimAjouter à la fin du fichier:

SOCKET="inet:12301@localhost"On configure Postfix:

sudo nano /etc/postfix/main.cfEt on ajoute à la fin:

milter_protocol = 2

milter_default_action = accept

smtpd_milters = inet:localhost:12301

non_smtpd_milters = inet:localhost:12301On créer les dossier qui contiendrons les KEYS d’opendkim:

sudo mkdir /etc/opendkim

sudo mkdir /etc/opendkim/keys

sudo mkdir /etc/opendkim/keys/$NomDeDomaine

On ajoute les TrustedHosts :

sudo nano /etc/opendkim/TrustedHosts127.0.0.1

localhost

192.168.0.1/24

*.$NomDeDomaineOn ajoute la KeyTable:

sudo nano /etc/opendkim/KeyTablemail._domainkey.$NomDeDomaine $NomDeDomaine:mail:/etc/opendkim/keys/$NomDeDomaine/mail.privateOn créer SigningTable:

sudo nano /etc/opendkim/SigningTable*@$NomDeDomaine mail._domainkey.$NomDeDomaineOn va créer la fameuse private key:

cd /etc/opendkim/keys/$NomDeDomaine

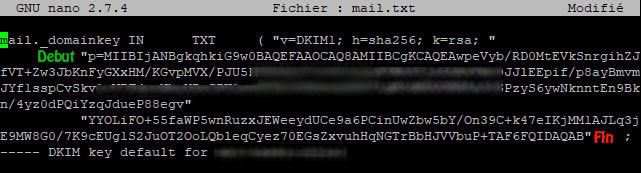

sudo opendkim-genkey -s mail -d $NomDeDomainesudo nano -$ mail.txt

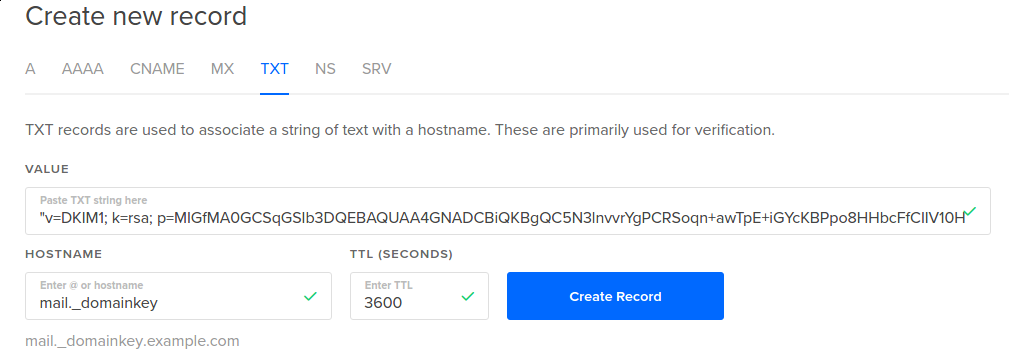

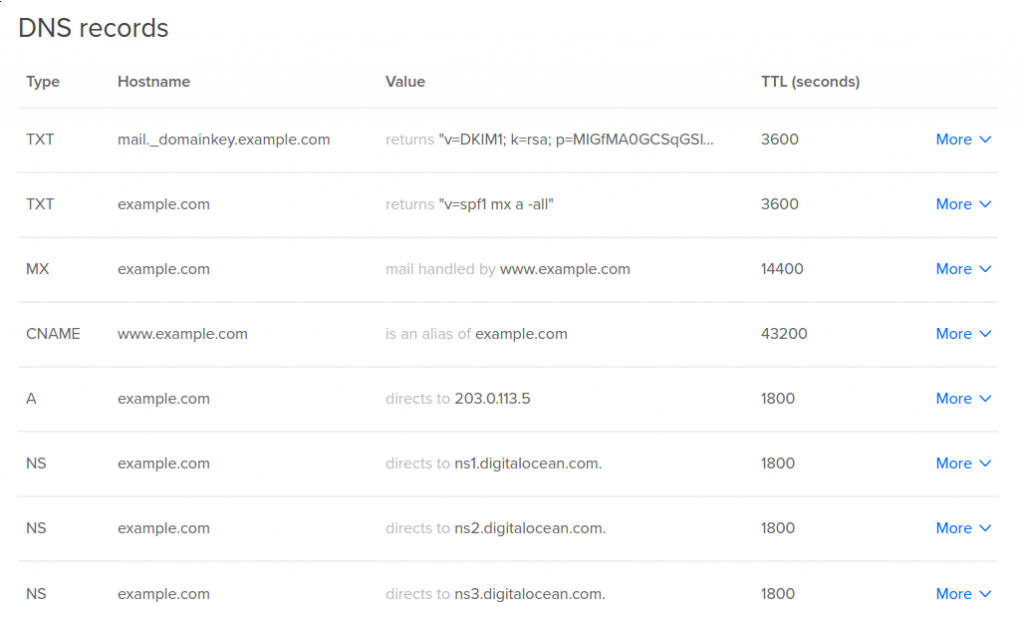

Sur le site ou vous avez acheter votre nom de domaine, créez un nouvelle entrée dans les DNS sous la forme:

Name: mail._domainkey.$NomDeDomaine

Text: "v=DKIM1; k=rsa; p=$PRIVATE.KEY"

Ensuite on établie les droits:

sudo chown opendkim:opendkim /etc/opendkim/keys/$NomDeDomaine/mail.private

sudo chmod 600 /etc/opendkim/keys/$NomDeDomaine/mail.private

sudo chown -R opendkim:opendkim /etc/opendkim/

sudo chmod -R 750 /etc/opendkim/On redémarre les services:

sudo service postfix restart

sudo service opendkim restartEn fin on test si le DKIM est correct:

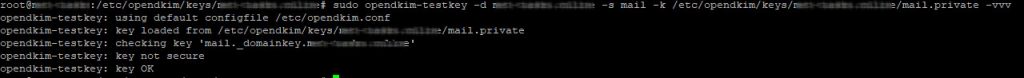

sudo opendkim-testkey -d $NomDeDomaine -s mail -k /etc/opendkim/keys/$NomDeDomaine/mail.private -vvv

Si le résultat affiche: opendkim-testkey: key OK tout est bon!

Vous pouvez tester votre mail sur: https://www.mail-tester.com/